Theo nhà xuất bản Activision Blizzard cho biết, những người chơi sẽ bị nhiễm vi-rút sau khi tải xuống một phần mềm gian lận Call of Duty: Warzone.

Hãng Activision Blizzard vừa phát hành một bản báo cáo mới dài 26 trang, trình bày rất chi tiết về cách thức hacker ngụy trang mã độc dưới dạng phần mềm hack/cheat Warzone được quảng cáo công khai trên mạng.

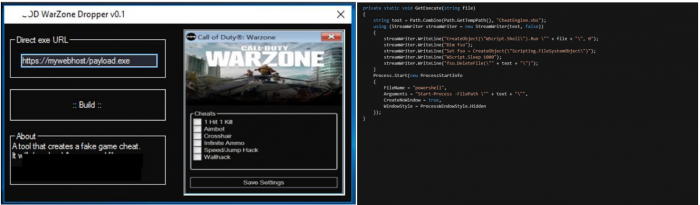

Phần mềm sẽ yêu cầu người chơi Warzone vô hiệu hóa các hàng rào bảo vệ như chương trình diệt vi-rút và tường lửa. Về cơ bản, hành động này sẽ dọn đường cho hacker thoải mái cài đặt bất cứ thứ gì họ muốn vào hệ thống của người chơi gian lận.

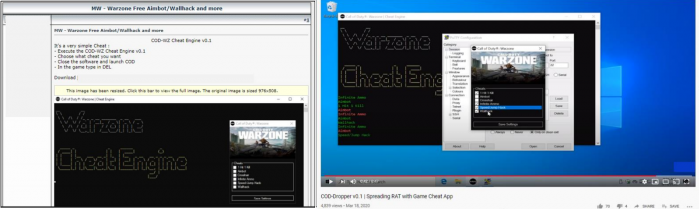

Báo cáo ghi nhận vào tháng 3 năm 2020, hacker nọ đã chia sẻ một phương pháp “hiệu quả” để phát tán trojan (được gọi là “Trojan truy cập từ xa (Remote Access Trojans – RAT). Bằng cách quảng cáo RAT dưới dạng phần mềm gian lận, khả năng thuyết phục nạn nhân vô hiệu hóa các biện pháp bảo vệ của họ được thực hiện dễ dàng hơn đáng kể.

Hacker đã đăng bài viết trên một số diễn đàn chuyên về hack và nhận về 10.000 lượt xem cùng 260 lượt phản hồi. Họ cũng quảng cáo phương pháp của mình trên diễn đàn hacker mũ đen, rằng đây là cách thức dễ dàng để kiếm tiền. Vì bạn có thể tính phí đăng ký của những đối tượng gian lận Warzone tiềm năng nếu muốn tải xuống phần mềm hack/cheat (nhưng thực chất là virus).

Sau khi được cài đặt, virus cung cấp cho hacker quyền truy cập từ xa. Về cơ bản, nó cho phép họ tiếp quản quyền điều khiển hệ thống để làm bất cứ điều gì họ muốn.

Điều này có thể bao gồm việc ăn cắp mật khẩu, thông tin ngân hàng và thẻ tín dụng hoặc bất cứ thứ gì khác. Ngay cả khi người chơi gian lận nhận ra phần mềm cheat không hoạt động giống như quảng cáo và tiến hành gỡ bỏ, điều này cũng không loại bỏ được vi-rút đã được tải xuống cùng với nó.

Thậm chí, một nguồn tin chia sẻ với trang tin Vice Games rằng mục tiêu của làn sóng tấn công bằng phần mềm độc hại gần đây là nhằm chiếm quyền điều khiển PC của người chơi – thường được trang bị card đồ họa mạnh mẽ – để âm thầm khai thác tiền điện tử.

Warzone là một trong những trò chơi nổi tiếng nhất hiện nay, vì vậy số lượng người tìm kiếm hack/cheat cũng không ít. Điều đó biến họ trở thành những đối tượng lý tưởng cho những hacker khai thác.